{{item}}

{{item.title}}

{{items.productName}}

¥{{items.priceOne.price}}/年

{{item.title}}

TopSSL与世界领先的证书颁发机构(CA)合作,TopSSL.cn 为您提供卓越的数字安全解决方案。作为Symantec、GeoTrust、Thawte、RapidSSL、Certum、Comodo锐安信、BaiduTrust和沃通等合作伙伴之一,我们承诺为您提供最高级别的SSL证书和数字加密服务

前往关于我们部警SSL证书可实现网站HTTPS加密保护及身份的可信认证,防止传输数据的泄露或算改,提高网站可信度和品牌形象,利于SEO排名,为企业带来更多访问量,这也是网络安全法及PCI合规性的必备要求

前往SSL证书部署SSL证书可实现网站HTTPSSL加密保护及身份的可信认证,防止传输数据的泄露或幕改,提高网站可信度和品牌形象,利于SEO排名,为企业带来更多访问量,这也是网络安全法及PCI合规性的必备要求

前往付费SSL证书仅支持绑定一个二级域名或者子域名,例如 topssl.cn、cloud.topssl.cn、dnspod.cloud.topssl.cn的其中之一如需要绑定同级的所有子域名,例如*.topssl.cn,请购买通配符证书

支持绑定多个二级域名或者子域名,并且支持不同的二级域名。例如 topssl.cn、cloud.topssl.cn、ccxcn.com,共计为3个域名。

带通配符的域名,例如:*.topssl.cn、*.cloud.topssl.cn均为通配符,包含同一级的全部子域名;注意通配符不支持跨级,例如*.topssl.cn 不包含 *.cloud.topssl.cn的支持

我们已免费提供基础版单域名证书,如果需要更高的需求可以选择我们的付费证书。

代码签名证书基本是所有做软件分发商的在制作安装文件所必须购买的

支持 RSA或ECC 算法,适用谷歌、360、火狐等主流浏览器,日常业务需要SSL证书请选择这个加密标准

支持 SM2 国产密码算法和国密安全协议,适用对国密合规性有要求的网站,仅适用特定的国密浏览器访问,不兼容主流的浏览器。国密证书说明请参考相关文档 。

OV SSL证书(又称企业型SSL证书),是一种安全性更高的HTTPS加密解决方案,此SSL证书在域名验证的基础上增加了企业信息验证。在证书展示效果上,OV证书比DV证书增加了企业身份信息,方便企业网站建立可信度,是企业购买SSL证书的优先选择。一般情况下1-3天即可完成企业信息验证并获取SSL证书。

DV SSL(又称域名验证型证书)是便宜又快速实现网站HTTPS加密、有效防劫持的SSL证书,只需验证域名的所有权,3-5分钟极速签发。因此,DV SSL证书成为众多个人网站、微信小程序、小微企业优先选择SSL加密证书。

EV SSL证书,又称增强型SSL证书或扩展型证书,是所有SSL证书类型中验证非常严格全面的一种网站安全证书。它不仅加密网站传输数据,且在证书上直接显示企业名称,增强用户信任的同时,还能有效防钓鱼、防劫持。因此,EV SSL证书是电商、金融等需要线上交易企业优选SSL证书!

使用 ThingWorx HA 群集时,可以为 HAProxy 配置 SSL 或 TLS。

可以将 HAProxy 设置为使用外部 SSL 和内部 SSL。您必须提供证书文件。不能使用 passthrough SSL,因为 ThingWorx 需要请求对象的访问权限来进行基于路径的路由。有多个选项可用于在 HAProxy 中配置 SSL。以下内容仅用于参考;有关详细信息,请参阅 https://cbonte.github.io/haproxy-dconv/2.0/configuration.html。

从客户端到 HAProxy 的外部 SSL

在 global 配置中,您可以为证书和私钥设置可选的默认位置。在前端配置中,您可以配置密码以及支持的 TLS 级别。例如:

global

# Default SSL material locations

ca-base /etc/ssl/certs

crt-base /etc/ssl/private

# Default ciphers to use on SSL-enabled listening sockets.

# For more information, see ciphers(1SSL). This list is from:

# https://hynek.me/articles/hardening-your-web-servers-ssl-ciphers/

# An alternative list with additional directives can be obtained from

# https://mozilla.github.io/server-side-tls/ssl-config-generator/?server=haproxy

ssl-default-bind-ciphers ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:RSA+AESGCM:RSA+AES:!aNULL:!MD5:!DSS

ssl-default-bind-options no-sslv3

前端部分是传入端点的位置。应该在此配置要使用的绑定端口和证书。有关绑定配置的详细信息,请参阅 https://cbonte.github.io/haproxy-dconv/2.0/configuration.html#5.1。

例如:

frontend ft_web

bind *:8443 ssl crt /certs/haproxy.pem name sslweb

如果已在 ThingWorx HA 环境中安装 ThingWorx Flow,则必须绑定端口和证书。

从 HAProxy 到应用程序的内部 SSL

将针对每个后端服务器配置内部 SSL。每台服务器都可以采用不同的设置。在以下示例中,所有平台服务器均支持 SSL,并在端口 8443 上接收请求。已将服务器端点配置为指向该位置并使用 SSL。此示例使用自签名证书,因此,请验证其是否已设置为 none。有关服务器配置选项的详细信息,请参阅 https://cbonte.github.io/haproxy-dconv/2.0/configuration.html#5.2。

backend platform

server platform1 platform1:8443 ssl verify none

server platform2 platform2:8443 ssl verify none

ThingWorx Flow 的示例

如果已在 ThingWorx HA 环境中安装 ThingWorx Flow,请添加后端 ThingWorx Flow 配置信息:

server nginx **<NGinx\_IP>**:443 check ssl verify none

创建自签名证书

例如:

openssl req -newkey rsa:2048 -nodes -x509 -days 365 -keyout haproxy.key -out haproxy.crt -subj "/CN=$HAPROXY_SSL_SERVER_CERT_CN" && \

cat haproxy.crt haproxy.key >> /certs/haproxy.pem

chmod 755 /certs/haproxy.pem && \

hingWorx Flow 的示例

如果已在 ThingWorx HA 环境中安装 ThingWorx Flow,请执行以下操作:

1.创建 / 下包含所有必要权限的 certs 文件夹

2.运行以下命令来创建证书:

sudo openssl req -newkey rsa:2048 -nodes -x509 -days 365 -keyout haproxy.key -out haproxy.crt -subj “/CN=<Load_Balancer_Host>” && sudo cat haproxy.crt haproxy.key >> /certs/haproxy.pem

此命令将在 /etc/haproxy 文件夹下创建 haproxy.crt 和 haproxy.cfg,在 /certs 文件夹下创建 haproxy.pem。

使用 Docker

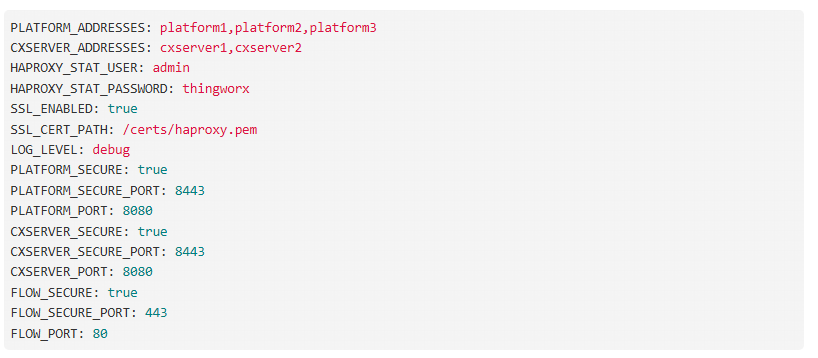

您可以使用官方 HAProxy 容器并在 certs 和 haproxy.cfg 文件中安装。内部 HAProxy 容器支持以下配置:

证书应安装到 /certs 文件夹:

haproxy:

image: artifactory.rd2.thingworx.io/twxdevops/tw-lb-haproxy:latest

container_name: haproxy

ports:

尽快选购申请,价格会随时改变!