{{item}}

{{item.title}}

{{items.productName}}

¥{{items.priceOne.price}}/年

{{item.title}}

SSL 和TLS 都是加密协议,可在网络上运行的服务器、机器和应用程序(例如连接到Web 服务器的客户端)之间提供身份验证和数据加密。事实上,SSL 的历史只有大约 25 年。但在互联网时代,这已经很古老了。SSL 的第一个迭代版本 1.0 最初由 Netscape 于 1995 年开发,但由于存在严重的安全缺陷而从未发布。SSL 2.0 并没有好多少,所以一年后 SSL 3.0 就发布了。它存在严重的安全缺陷。

编者注:本文最初发布于 2016 年 7 月,并由*GlobalSign 高级产品营销经理 Patrick Nohe 进行了更新,以反映 SSL 发展的最新变化。 *

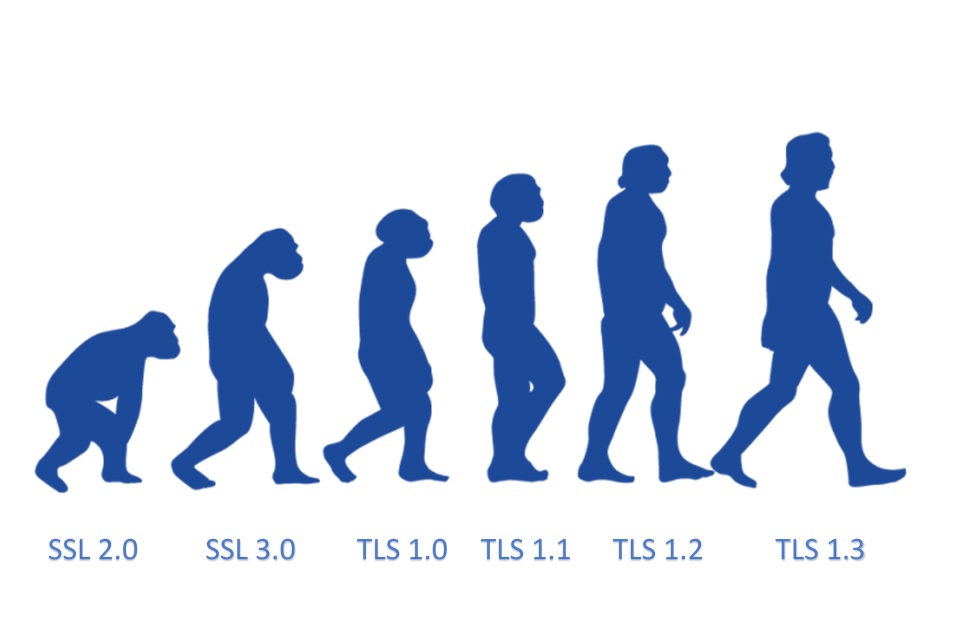

除非您经常使用它,否则您很可能不知道 SSL(安全套接字层)和 TLS(传输层安全性)之间的区别。这个行业通俗地将 TLS 称为 SSL 并没有给您带来太多好处。TLS 协议已经经历了四次迭代。SSL 已(或应该)完全弃用。那么,SSL 和 TLS 有什么区别?

你马上就会知道了。

SSL 和TLS 都是加密协议,可在网络上运行的服务器、机器和应用程序(例如连接到Web 服务器的客户端)之间提供身份验证和数据加密。事实上,SSL 的历史只有大约 25 年。但在互联网时代,这已经很古老了。SSL 的第一个迭代版本 1.0 最初由 Netscape 于 1995 年开发,但由于存在严重的安全缺陷而从未发布。SSL 2.0 并没有好多少,所以一年后 SSL 3.0 就发布了。再次,它存在严重的安全缺陷。

那时,Consensus Development 的人员尝试了这一点并开发了 TLS 1.0。TLS 1.0 与 SSL 3.0 非常相似——事实上它是基于 SSL 3.0 的——但仍然不同,需要降级才能使用 SSL 3.0。正如TLS 协议的创建者所写:

“该协议与 SSL 3.0 之间的差异并不显着,但差异足够大,以至于 TLS 1.0 和 SSL 3.0 无法互操作。”

不过,鉴于 SSL 3.0 存在已知的可利用漏洞,降级到 SSL 3.0 仍然很危险。攻击者只需将协议降级到 SSL 3.0 即可攻击网站。因此,降级攻击的诞生。这最终成为 TLS 1.0 的压垮者。

七年后的 2006 年,TLS 1.1 发布,并于 2008 年被 TLS 1.2 取代。这损害了 TLS 1.1 的采用,因为许多网站只是从 1.0 升级到 TLS 1.2。我们现在处于 TLS 1.3 阶段,经过 11 年的时间和近 30 个 IETF 草案,该版本于 2018 年最终确定。

TLS 1.3 对其前身进行了重大改进,目前互联网上的主要参与者正在推动其普及。Microsoft、Apple、Google、Mozilla 和 Cloudflare 均宣布计划于 2020 年 1 月弃用 TLS 1.0 和 TLS 1.1,使 TLS 1.2 和 TLS 1.3 成为唯一的游戏。

无论如何,我们在过去几十年里一直在使用 TLS。此时,如果您仍在使用 SSL,那么您已经落后了很多年,就像生活在一个人们仍然使用电话线拨号上网的悲凉时代。

SSL 2.0 和 3.0 已分别于 2011 年和 2015 年被互联网工程任务组(也称为 IETF)弃用。多年来,已弃用的 SSL 协议(例如POODLE、[](https://)[](https://)DROWN)中不断发现漏洞。大多数现代浏览器在遇到使用旧协议的 Web 服务器时,都会显示降级的用户体验(例如,通过挂锁或 URL 栏中的 https,或其他安全警告)。出于这些原因,您应该在服务器配置中禁用 SSL 2.0 和 3.0,并且在执行此操作时也同时弃用 TLS 1.0 和 TLS 1.1。

根据WatchGuard 最近的一项调查,Alexa Top 100,000 中近 7% 仍然支持 SSL 2.0 和/或 SSL 3.0。所以这些网站仍然大量存在。

在任何人开始担心需要用 TLS 证书替换现有的 SSL 证书之前,请务必注意证书不依赖于协议。也就是说,您不需要使用 TLS 证书而不是 SSL 证书。虽然许多供应商倾向于使用“SSL/TLS 证书”这一短语,但将它们称为“与 SSL 和 TLS 一起使用的证书”可能更准确,因为协议是由服务器配置决定的,而不是证书本身。

这也适用于加密强度。许多证书都宣传加密强度,但实际上是服务器和客户端的功能决定的。在每个连接开始时,都会发生一个称为握手的过程。在此过程中,客户端验证服务器的 TLS 证书,并且两者决定相互支持的密码套件。密码套件是一组算法,它们一起工作以安全地加密您与该网站的连接。当握手过程中协商密码套件时,协议的版本和支持的算法就确定了。您的证书只会促进这个过程。

从历史上看,密码套件中有四种算法:

(如果这看起来有点无关紧要,那么当我们讨论 SSL 和 TLS 之间的差异时,它就不会再出现了。)

目前,您可能会继续看到称为 SSL 证书的证书,因为此时更多人都熟悉该术语。我们开始看到整个行业越来越多地使用 TLS 一词,并且在 TLS 得到更广泛的接受之前,SSL/TLS 是一种常见的妥协方案。

是的。每个版本的协议之间的差异可能并不大,但如果将 SSL 2.0 与 TLS 1.3 进行比较,它们之间就会出现峡谷。从本质上讲,每个版本的概念都是相同的。这只是不同协议完成加密连接任务的方式有所不同。

该协议的每个新发布版本都会带来自己的改进和/或新/已弃用的功能。SSL 版本 1 从未发布,版本 2 发布了,但存在一些重大缺陷,SSL 版本 3 是版本 2 的重写(以修复这些缺陷 - 但成功有限),TLS 版本 1 是 SSL 版本 3 的改进。在 TLS 1.0 和1.1,变化很小。TLS 1.2 带来了一些重大变化,TLS 1.3 完善并简化了整个流程。

这里值得注意的是,SSL 和 TLS 仅指客户端和服务器之间发生的握手。握手实际上并不进行任何加密,它只是同意将要使用的共享秘密和加密类型。SSL 握手使用端口来建立连接。这称为显式连接。端口 443 是 HTTPS 的标准端口,但总共有 65,535 个端口,其中只有少数专用于特定功能。

相反,TLS 通过协议开始连接。这称为隐式连接。握手的第一步——开始握手的行为——被称为“客户问好”。使用 TLS,这是通过不安全的通道发送的,一旦握手开始,连接就会切换到端口 443(或您指定的端口)。

传统上,在进行身份验证和密钥交换时,握手涉及多次往返。对于 SSL,这会增加连接的延迟。这就是 SSL/HTTPS 会降低网站速度的神话的由来。该协议的每次新迭代都致力于减少握手带来的延迟。通过 TLS 1.2,事实证明 HTTPS 实际上比 HTTP 更快,因为它与 HTTP/2 兼容。

TLS 1.3 进一步完善了握手过程。现在可以通过单次往返来完成,并实现零往返恢复 (0-RTT)。实现这一目标的部分方法是减少其支持的密码套件的数量,从四种算法减少到两种。

现在它只是一个批量加密(对称/会话)算法和一个哈希算法。密钥交换和数字签名协商已被删除。现在使用 Diffie-Hellman 系列执行密钥交换,该系列默认情况下可实现完美的前向保密,并允许客户端和服务器在第一次交互时提供其共享密钥的部分。现在,第一次交互也已加密,从而关闭了可能的攻击媒介的大门。

如果您不确定您的服务器是否仍然支持 SSL 协议,您可以使用我们的SSL 服务器测试轻松进行检查。有关如何在流行的服务器类型(包括 Apache、NGINX 和 Tomcat)上禁用 SSL 2.0 和 3.0 的说明,请查看我们的相关支持文章。如果您仍然需要禁用 TLS 1.0,我们也可以为您提供帮助。

那么,SSL 和 TLS 有什么区别?在礼貌的对话中,这种情况并不多,而且许多人继续交替使用 SSL 和 TLS 这两个术语。但就服务器配置而言,存在一些主要的架构和功能差异。这些差异是漏洞、过时的密码套件、浏览器安全警告和安全服务器之间的差距。对于您的服务器,您应该只启用 TLS 协议。

尽快选购申请,价格随时改变!